Aktuelt

Vi holder deg oppdatert på det siste innen våre produkter, tjenester og partnere.

-

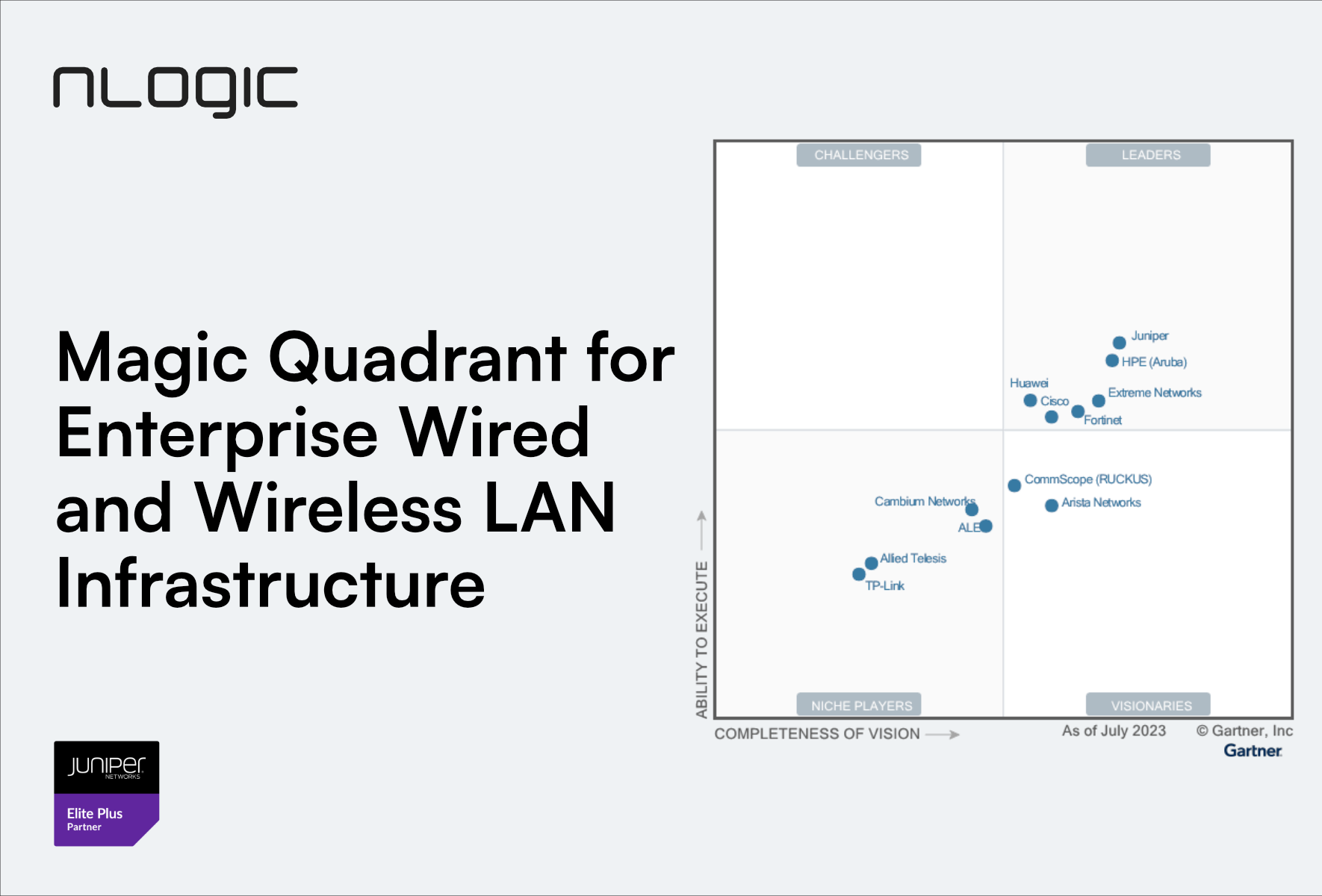

Fire på rad for Juniper Networks – ledende innen Wired og Wireless LAN infrastruktur

Gartners siste Magic Quadrant 2024 for Enterprise Wired og Wireless LAN-infrastruktur er publisert, og for fjerde gang på rad er Juniper Networks blant lederne.

-

VMware-kunder påvirkes av Broadcom-oppkjøpet

VMware gjennomgår store endringer i etterkant av Broadcom-oppkjøpet. Dette påvirker nesten alle norske VMware-kunder da lisensmodellene endres eller sies opp.

-

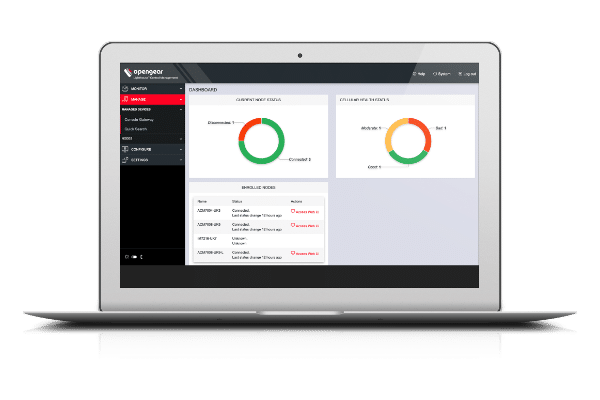

Opengear lanserer Smart Management Fabric

Opengear lanserer Smart Management Fabric, en utvidelse av verdien og funksjonaliteten til Opengears Network Resilience-plattform med dynamisk rutingbasert IP-tilgang.

-

Ett år til DORA trer i kraft, er din virksomhet klar?

Om ett år, fra nå av, vil Digital Operational Resilience Act (DORA) tre i kraft og pålegge nye regler som vil styrke den digitale operasjonelle motstandsevnen til finansinstitusjoner over hele EU.

-

HPE annonserer oppkjøp av Juniper Networks

Hewlett Packard Enterprise (HPE) kunngjorde den 9. januar 2024 at de har inngått en bindende avtale om å kjøpe Juniper Networks.

-

WiFi 6 eller WiFi 6E?

Hva er forskjellen på WiFi 6 og WiFi 6E?

-

Et sterkt fagmiljø for konsulenter

Les mer om hvordan det er å være konsulent hos oss. Et dypdykk i hverdagen med Frank Haugen, senior nettverkskonsulent.

-

nLogic inngår samarbeid med Kentik

Kentik and nLogic Group Join Forces to Deliver Network Observability to Nordic Service Providers and Enterprises

-

Hvordan håndterer du de største utfordringene med trådløse nettverk?

Trådløse nettverk fasiliterer mye av den enorme teknologiske utviklingen vi ser rundt oss i dag. Samtidig har de også sårbarheter, en kompleks arkitektur, og høye kostnader knyttet til drift og vedlikehold.